Kādu Windows kontu lieto sistēma, kad neviens nav pieteicies?

Ja esat ziņkārīgs un uzzinājis vairāk par to, kā Windows darbojas zem pārsega, tad jūs varat atrast sev domu, kas darbojas “kontā”, kad neviens nav pieteicies sistēmā Windows. Paturot to prātā, šodienas SuperUser Q&A post ir atbildes uz ziņkārīgu lasītāju.

Šodienas jautājumu un atbilžu sesija mums dod pieklājību no SuperUser-Stack Exchange apakšnodaļas, kas ir kopienas orientēta Q & A tīmekļa vietņu grupa.

Jautājums

SuperUser lasītājs Kunal Chopra vēlas uzzināt, kuru kontu Windows lieto, kad neviens nav pieteicies:

Ja neviens nav pieteicies sistēmā Windows un tiek parādīts pieteikšanās ekrāns, kurš lietotāja konts ir pašreizējie procesi (video un skaņas draiveri, pieteikšanās sesija, jebkura servera programmatūra, pieejamības kontrole utt.)? Tas nevar būt jebkurš lietotājs vai iepriekšējais lietotājs, jo neviens nav pieteicies.

Kas ir ar procesiem, kurus lietotājs ir uzsācis, bet turpina darboties pēc izrakstīšanās (piemēram, HTTP / FTP serveri un citi tīklošanas procesi)? Vai viņi pāriet uz SYSTEM kontu? Ja lietotāja ieslēgts process tiek pārslēgts uz SYSTEM kontu, tas norāda uz ļoti nopietnu ievainojamību. Vai šāds šī lietotāja vadītā process turpina darboties ar šī lietotāja kontu kaut kad pēc tam, kad viņi ir pieteicies?

Tas ir iemesls, kāpēc SETHC tiek izmantots, lai izmantotu CMD kā SISTĒMU?

Kāds konts tiek izmantots sistēmā Windows, kad neviens nav pieteicies?

Atbilde

SuperUser ieguldītāja grawity ir atbilde mums:

Ja neviens nav pieteicies sistēmā Windows un tiek parādīts pieteikšanās ekrāns, kurš lietotāja konts ir pašreizējie procesi (video un skaņas draiveri, pieteikšanās sesija, jebkura servera programmatūra, pieejamības kontrole utt.)?

Gandrīz visi vadītāji darbojas kodola režīmā; viņiem nav nepieciešams konts, ja vien viņi nesāk lietotāja telpa procesi. Tie lietotāja telpa vadītājiem darbojas SISTĒMA.

Attiecībā uz pieteikšanās sesiju esmu pārliecināts, ka tā izmanto arī SYSTEM. Logonui.exe var redzēt, izmantojot Process Hacker vai SysInternals Process Explorer. Faktiski, jūs varat redzēt visu, kas tādā veidā.

Attiecībā uz servera programmatūru skatiet tālāk sniegtos Windows pakalpojumus.

Kas ir ar procesiem, kurus lietotājs ir uzsācis, bet turpina darboties pēc izrakstīšanās (piemēram, HTTP / FTP serveri un citi tīklošanas procesi)? Vai viņi pāriet uz SISTĒMAS kontu?

Šeit ir trīs veidi:

- Vienkārši veci fona procesi: tie darbojas tajā pašā kontā, kā tie, kas tos sāka un pēc palaišanas nedarbojas. Atteikšanās process nogalina tos visus. HTTP / FTP serveri un citi tīklošanas procesi nedarbojas kā regulāri fona procesi. Tie darbojas kā pakalpojumi.

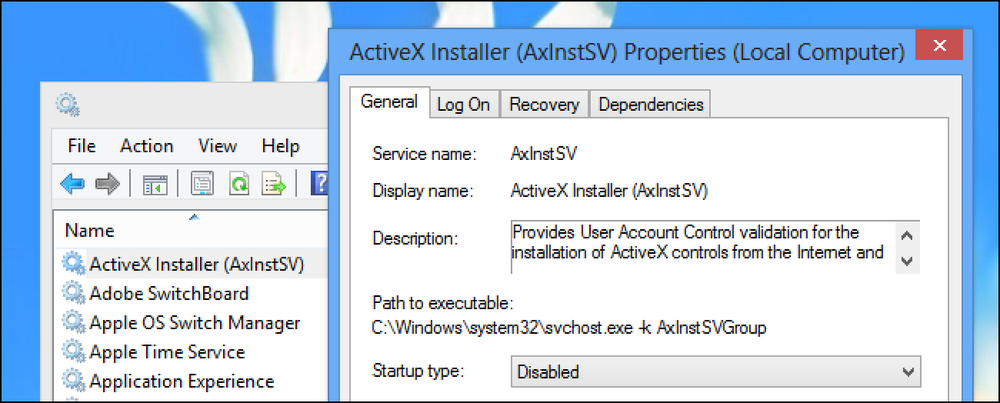

- Windows pakalpojumu procesi: tie netiek atvērti tieši, bet caur Pakalpojumu pārvaldnieks. Pēc noklusējuma pakalpojumi, kas darbojas kā LocalSystem (kas izanae saka vienāds ar SISTĒMU), var būt konfigurēti. Protams, praktiski neviens netraucē. Viņi vienkārši instalē XAMPP, WampServer vai kādu citu programmatūru, un ļaujiet tai darboties kā SISTĒMA (uz visiem laikiem). Nesenās Windows sistēmās, manuprāt, pakalpojumiem var būt arī savi SID, bet atkal es vēl neesmu daudz pētījis.

- Plānotie uzdevumi: tos sāk Uzdevumu plānotāja pakalpojums fonā un vienmēr palaist zem konta, kas konfigurēts uzdevumā (parasti tas, kurš izveidoja uzdevumu).

Ja lietotāja ieslēgts process tiek pārslēgts uz SYSTEM kontu, tas norāda uz ļoti nopietnu ievainojamību.

Tā nav neaizsargātība, jo jums ir jābūt administratora tiesībām, lai instalētu pakalpojumu. Administratora privilēģijas jau ļauj jums darīt visu.

Skatīt arī: Dažādas citas tāda paša veida neaizsargātības.

Pārliecinieties, ka izlasiet pārējo šo interesanto diskusiju, izmantojot zemāk redzamo saiti!

Vai kaut kas jāpievieno paskaidrojumam? Skaņas izslēgšana komentāros. Vai vēlaties lasīt vairāk atbildes no citiem tehnoloģiju gudriem Stack Exchange lietotājiem? Apskatiet pilnu diskusiju pavedienu šeit.