Ja es pērku datoru ar Windows 8 un drošu sāknēšanu Vai es joprojām varu instalēt Linux?

Jaunā UEFI Secure Boot sistēma operētājsistēmā Windows 8 ir radījusi vairāk nekā tikai tā neskaidrības, jo īpaši divkāršu booters. Lasiet tālāk, jo mēs izskaidrojam nepareizos priekšstatus par divkāršo palaišanu ar Windows 8 un Linux.

Šodienas jautājumu un atbilžu sesija mums dod pieklājību no SuperUser-Stack Exchange apakšnodaļas, kas ir kopienas orientēta Q & A tīmekļa vietņu grupa.

Jautājums

SuperUser lasītājs Harsha K ir ziņkārīgs par jauno UEFI sistēmu. Viņš raksta:

Esmu dzirdējis daudz par to, kā Microsoft īsteno UEFI Secure Boot operētājsistēmu Windows 8. Acīmredzot tas neļauj "neatļautiem" bootloader darboties datorā, lai novērstu ļaunprātīgu programmatūru. Brīvās programmatūras fonds rīko kampaņu pret drošu sāknēšanu, un daudzi cilvēki ir sacījuši tiešsaistē, ka tas ir „jaudas satvēriņš”, ko Microsoft izmanto, lai „likvidētu bezmaksas operētājsistēmas”.

Ja man ir instalēts dators, kurā ir iepriekš instalēta sistēma Windows 8 un droša sāknēšana, vai vēlāk varēšu instalēt Linux (vai kādu citu OS)? Vai arī dators ar drošu sāknēšanas funkciju vienmēr strādā tikai ar Windows?

Tātad, kas ir darījums? Vai dubultā booters tiešām nav veiksmīgi?

Atbilde

SuperUser ieguldītājs Nathan Hinkle piedāvā fantastisku pārskatu par to, ko UEFI ir un nav:

Pirmkārt, vienkārša atbilde uz jūsu jautājumu:

- Ja jums ir ARM tablete tad darbojas Windows RT (piemēram, virsmas RT vai Asus Vivo RT) jūs nevarēsit atspējot Secure Boot vai instalēt citas operētājsistēmas. Tāpat kā daudzas citas ARM tabletes, šīs ierīces būs tikai palaist operētājsistēmu, ko tie nāk ar.

- Ja jums ir ne ARM dators darbojas Windows 8 (piemēram, Surface Pro vai jebkurš neskaitāms ultrabooks, galddators un planšetdators ar x86-64 procesoru), tad jūs varat pilnībā atslēgt Secure Boot, vai arī varat instalēt savas atslēgas un parakstīt savu bootloader. Katrā ziņā, jūs varat instalēt trešās puses operētājsistēmu kā Linux dislokāciju vai FreeBSD vai DOS vai kāds jums patīk.

Tagad, sīkāk par to, kā visa šī drošā sāknēšanas lieta faktiski darbojas: ir daudz nepatiesas informācijas par drošu sāknēšanu, īpaši no Free Software Foundation un līdzīgām grupām. Tas ir padarījis grūti atrast informāciju par to, ko patiešām dara Secure Boot, tāpēc es centīšos paskaidrot. Ņemiet vērā, ka man nav personīgas pieredzes, izveidojot drošas sāknēšanas sistēmas vai kaut kas tamlīdzīgs; tas ir tieši tas, ko esmu iemācījusies lasīt tiešsaistē.

Pirmkārt, Droša sāknēšana ir ne kaut ko Microsoft nāca klajā. Viņi ir pirmie, kas to plaši īsteno, bet viņi to neizdomāja. Tā ir daļa no UEFI specifikācijas, kas būtībā ir jaunāks aizvietotājs vecajam BIOS, ko jūs, iespējams, izmantojat. UEFI pamatā ir programmatūra, kas runā starp operētājsistēmu un aparatūru. UEFI standartus izveido grupa “UEFI Forum”, kas sastāv no skaitļošanas nozares pārstāvjiem, tostarp Microsoft, Apple, Intel, AMD un nedaudziem datoru ražotājiem..

Otrais svarīgākais punkts, datorā ir iespējota droša sāknēšana ne nozīmē, ka dators nekad nevar palaist nevienu citu operētājsistēmu. Patiesībā Microsoft pašu Windows aparatūras sertifikācijas prasības nosaka, ka sistēmām, kas nav ARM, jums ir jābūt iespējai gan atslēgt Secure Boot, gan mainīt taustiņus (lai atļautu citas OS). Vēl vairāk par to vēlāk.

Ko dara Secure Boot?

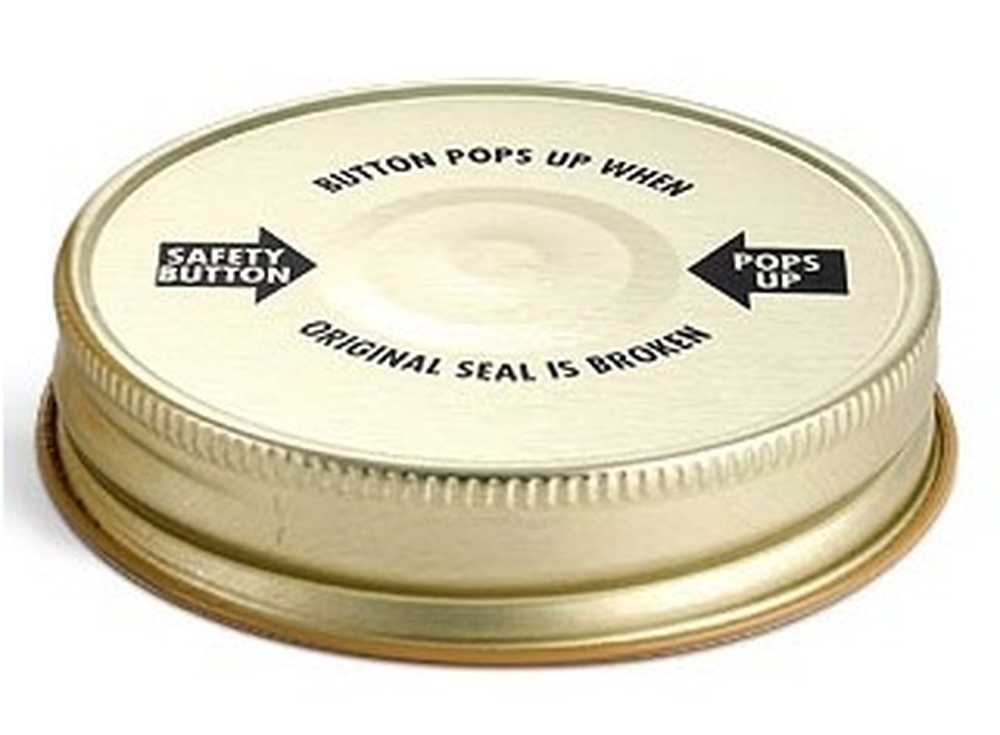

Būtībā tas neļauj ļaunprātīgām programmatūrām uzbrukt jūsu datoram, izmantojot boot secību. Ļaunprātīgu programmatūru, kas ievada caur bootloader, var būt ļoti grūti atklāt un apturēt, jo tā var infiltrēties operētājsistēmas zema līmeņa funkcijās, turot to neredzamu pretvīrusu programmatūrai. Viss, ko Secure Boot tiešām dara, pārbauda, vai bootloader ir no uzticama avota un ka tas nav bojāts. Domājiet par to, kā uznirstošie vāciņi uz pudelēm, kas saka: „neaizveriet, ja vāks ir atvērts, vai zīmogs ir bojāts”.

Augstākajā aizsardzības līmenī jums ir platformas atslēga (PK). Jebkurā sistēmā ir tikai viens PK, un to instalē OEM izgatavošanas laikā. Šo atslēgu izmanto, lai aizsargātu KEK datu bāzi. KEK datubāzē ir Key Exchange Keys, ko izmanto, lai pārveidotu citas drošas sāknēšanas datu bāzes. Var būt vairāki KEK. Ir trešais līmenis: autorizētā datu bāze (db) un aizliegtā datubāze (dbx). Tajos ir informācija par sertifikātu autoritātēm, papildu kriptogrāfiskajām atslēgām un UEFI ierīces attēliem, kurus atļauts vai bloķēt. Lai bootloader varētu darboties, tam jābūt kriptogrāfiski parakstītam ar atslēgu ir sadaļā db un nav DBX.

Image from Building Windows 8: Pre-OS vides aizsardzība ar UEFI

Kā tas darbojas reālajā pasaulē Windows 8 sertificētā sistēmā

OEM rada savu PK, un Microsoft nodrošina KEK, ka OEM ir nepieciešams iepriekš ielādēt KEK datubāzē. Pēc tam Microsoft paraksta Windows 8 Bootloader un izmanto savu KEK, lai šo parakstu ievietotu Autorizētajā datu bāzē. Kad UEFI sāk datoru, tā pārbauda PK, pārbauda Microsoft KEK un pēc tam pārbauda bootloader. Ja viss izskatās labi, tad OS var palaist.

Image from Building Windows 8: Pre-OS vides aizsardzība ar UEFIKur trešās puses operētājsistēmas, piemēram, Linux, ienāk?

Pirmkārt, jebkurš Linux dispečers varētu izvēlēties, lai radītu KEK, un lūgt oriģinālo iekārtu ražotājiem pēc noklusējuma iekļaut to KEK datubāzē. Tad viņiem būtu tikpat liela kontrole pār boot procesu, kā to dara Microsoft. Ar to saistītās problēmas, kā paskaidroja Fedora Matthew Garrett, ir tādas, ka: a) būtu grūti iegūt katru datora ražotāju, iekļaujot Fedora atslēgu, un b) tas būtu netaisnīgi pret citiem Linux domofoniem, jo to atslēga nebūtu iekļauta , tā kā mazākās distros nav tik daudz OEM partnerību.

Ko Fedora ir izvēlējusies darīt (un citas sekojošās iespējas) ir izmantot Microsoft parakstīšanas pakalpojumus. Šim scenārijam ir jāmaksā $ 99 Verisign (sertifikācijas iestāde, ko izmanto Microsoft), un piešķir izstrādātājiem iespēju parakstīt savu bootloader, izmantojot Microsoft KEK. Tā kā Microsoft KEK jau būs lielākajā daļā datoru, tas ļauj parakstīt savu bootloader, lai izmantotu Secure Boot, nepieprasot savu KEK. Tas beidzas ar lielāku saderību ar vairākiem datoriem un izmaksā mazāk kopumā nekā nodarbojas ar savu atslēgu parakstīšanas un izplatīšanas sistēmu. Ir vairāk informācijas par to, kā tas darbosies (izmantojot GRUB, parakstītus kodola moduļus un citu tehnisko informāciju) iepriekšminētajā emuāra ziņojumā, ko es ieteiktu lasīt, ja jūs interesē šāda veida lieta.

Pieņemsim, ka nevēlaties tikt galā ar problēmu reģistrēties Microsoft sistēmai, vai nevēlaties maksāt 99 ASV dolārus, vai arī vienkārši grēkot pret lielām korporācijām, kas sākas ar M. un palaist citu OS, nevis Windows. Microsoft aparatūras sertifikācija prasa ka oriģinālo iekārtu ražotāji ļauj lietotājiem ievadīt savu sistēmu UEFI režīmā “custom”, kur viņi var manuāli modificēt Secure Boot datu bāzes un PK. Sistēmu var ievietot UEFI iestatīšanas režīmā, kur lietotājs var pat norādīt savu PK un parakstīt bootloaders paši.

Turklāt Microsoft pašas sertifikācijas prasības liek OEM ražotājiem iekļaut metodi, lai atspējotu drošu sāknēšanu ne-ARM sistēmās. Jūs varat izslēgt Secure Boot! Vienīgās sistēmas, kurās nevarat atslēgt Secure Boot, ir ARM sistēmas, kas darbojas Windows RT, kas darbojas vairāk līdzīgi iPad, kur nevarat ielādēt pielāgotas OS. Lai gan es vēlos, lai būtu iespējams mainīt operētājsistēmu ARM ierīcēs, ir godīgi teikt, ka Microsoft seko nozares standartam attiecībā uz tabletēm šeit.

Tātad droša zābaka nav raksturīga ļaunums?

Tātad, kā jūs, cerams, redzēsiet, droša sāknēšana nav ļauna, un tā nav tikai lietojama ar Windows. Iemesls, kāpēc FSF un citi ir tik satraukti par to, ir tāpēc, ka tas pievieno papildu pasākumus, lai izmantotu trešās puses operētājsistēmu. Linux distros var nepatīk maksāt, lai izmantotu Microsoft atslēgu, bet tas ir vienkāršākais un rentablākais veids, kā iegūt drošu sāknēšanas darbu Linux. Par laimi, ir viegli izslēgt Secure Boot, un iespējams pievienot dažādus taustiņus, tādējādi izvairoties no nepieciešamības rīkoties ar Microsoft.

Ņemot vērā arvien uzlaboto ļaunprātīgu programmatūru, Secure Boot šķiet kā saprātīga ideja. Tas nav domāts, lai būtu ļauns gabals, lai pārņemtu pasauli, un tas ir daudz mazāk biedējoši, nekā daži brīvi lietojumprogrammu lietotāji jums ticēs.

Papildu lasījums:

- Microsoft aparatūras sertifikācijas prasības

- Windows 8 izveide: pirms OS operētājsistēmas vides aizsardzība ar UEFI

- Microsoft prezentācija par Secure Boot izvietošanu un atslēgu pārvaldību

- UEFI Secure Boot ieviešana Fedora

- TechNet Secure Boot pārskats

- Wikipedia raksts par UEFI

TL; DR: Droša sāknēšana neļauj ļaunprātīgai programmatūrai inficēt jūsu sistēmu zemā, nenosakāmā līmenī boot laikā. Ikviens var izveidot nepieciešamos taustiņus, lai tas darbotos, bet ir grūti pārliecināt datoru veidotājus izplatīt jūsu atslēga ikvienam, lai jūs varētu izvēlēties, vai maksāt Verisign, lai izmantotu Microsoft atslēgu, lai parakstītu jūsu bootloaders un padarītu to darbu. Varat arī atspējot drošu sāknēšanu jebkurš ne ARM dators.

Pēdējā doma attiecībā uz FSF kampaņu pret drošu boot: Dažas no viņu bažām (t.i. grūtāk instalēt bezmaksas operētājsistēmas) ir derīgas punktu. Sakot, ka ierobežojumi „novērsīs ikvienu no startēšanas kaut ko, bet Windows”, ir acīmredzami nepatiesa, iepriekš minēto iemeslu dēļ. Kampaņa pret UEFI / Secure Boot kā tehnoloģija ir tuvredzīga, nepareiza informācija un visticamāk efektīva. Svarīgāk ir nodrošināt, ka ražotāji faktiski ievēro Microsoft prasības, lai ļautu lietotājiem atslēgt drošu sāknēšanu vai mainīt atslēgas, ja tās to vēlas.

Vai kaut kas jāpievieno paskaidrojumam? Skaņas izslēgšana komentāros. Vai vēlaties lasīt vairāk atbildes no citiem tehnoloģiju gudriem Stack Exchange lietotājiem? Apskatiet pilnu diskusiju pavedienu šeit.